Con el creciente número de ataques informáticos a Sistemas Industriales, Sistemas Scada y una diversidad de dispositivos electrónicos que forman parte de nuestra vida diaria. Ha llegado el momento de poder disponer de una herramienta que nos permita a nosotros la comunidad de seguridad poder evaluar la auditoría y/o controlar el nivel de seguridad de los diversos sistemas embebidos que existen. Para poder realizar dichas operaciones, en esta oportunidad presento a HardSploit.

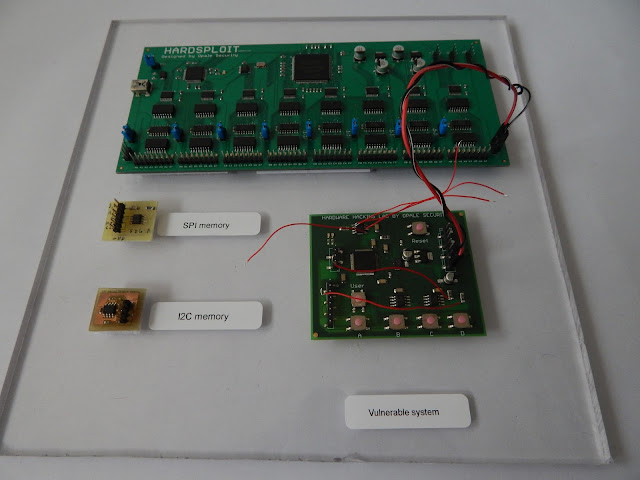

HardSploit y es un marco modular de hardware y software destinado a facilitar una opción por auditoría de los sistemas electrónicos. En resumen, es una herramienta de hardware hacking.

Nos podemos referir a ella como una plataforma Técnica y modular (FPGA Usando) párr Realizar Pruebas de Seguridad en las Interfaces de Comunicaciones y consumibles de Dispositivos Integrados.

Como consecuencia de esto, su manipulación del mismo requiere de conocimiento técnico necesario para evaluar el nivel de seguridad de los equipos electrónicos que no se adquieren en general por las partes interesadas (industria, el software o los consultores de seguridad de TI, software pentesters etc.). Este tipo de auditoría requiere una amplia gama de conocimientos de electrónica como el procesamiento analógico de la señal, FPGA o el uso de herramientas de medición específicas (osciloscopio, analizador lógico, etc.). Estas habilidades no son parte de los que son generalmente enseñar a las personas que optan por especializarse en seguridad informática.

FPGA

Una FPGA (del inglés Field Programmable Gate Array) es un dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad puede ser configurada 'in situ' (en ese preciso momento) mediante un lenguaje de descripción especializado. La lógica programable puede reproducir desde funciones tan sencillas como las llevadas a cabo por una puerta lógica o un sistema combinacional hasta complejos sistemas en un chip.

Las FPGAs se utilizan en aplicaciones similares a los ASICs sin embargo son más lentas, tienen un mayor consumo de potencia y no pueden abarcar sistemas tan complejos como ellos. A pesar de esto, las FPGAs tienen las ventajas de ser reprogramables (lo que añade una enorme flexibilidad al flujo de diseño), sus costes de desarrollo y adquisición son mucho menores para pequeñas cantidades de dispositivos y el tiempo de desarrollo es también menor.

FPGA's vs ASIC's

Desventajas:

- Son más lentas.

- Consumen mayor potencia.

- No pueden realizar sistemas excesivamente complejos.

Ventajas:

- Son reprogramables.

- Los costes de desarrollo y adquisición son mucho menores.

- El tiempo de diseño y manufacturación es menor.

Conclusión :

Al analizar las ventajas y desventajas de las FPGA's podemos concluir que al realizar procesos de baja complejidad adoptan el calificativo de lentos ya que se estima en comparación con el tiempo de ejecución de esos mismos procesos hecho por un ASIC's. Podemos concluir también que son reprogramables al ser concebidos con base a un PAL.Su nivel de procesos complejos no puede compararse en ninguna medida contra un ASIC's, ya que dicho circuito integrado es utilizado para la minería del Bitcoin, el cual tiene como base resolver problemas altamente complejos en una fracción de tiempo. Dicho tema que se ha tratado con profundidad en un post anterior.

Mundo del Bitcoin : http://antisec-security.blogspot.pe/2014/09/el-mundo-del-bitcoin-maleabilidad-de.html

Módulos de HardSploit - Framework.

Hardsploit es una herramienta con un aspecto electrónico que dispone de un determinado software. En pocas palabras es una plataforma técnica y modular (utilizando FPGA) para realizar pruebas de seguridad en las interfaces de comunicaciones electrónicas de los dispositivos integrados. Resumiento es un Framework. Todo en una única herramienta para pentesting con hardware.

Las principales funciones de auditoría de seguridad que dispone HardSploit son:

- Sniffer

- Scanner

- Proxy

- Interact - Interacción con otros dispositivos.

- Dump Memory - Volcado de Memoria.

Los módulos presentes en HardSploot, proveeran al pentester para poder interceptar, reproducción y enviar datos a través de cada tipo de bus electrónico utilizado por el objetivo del mismo. El nivel de interacción que el operador dependerá de las características del bus electrónico.

Módulos de HardSploit le permiten analizar toda clase de bus electrónico (Sea serie o paralelo)

- JTAG, SPI, I2C.

- Direcciónparaleloybus de datosen el chip.

- Se añadirán mas en un futuro si el proyecto tiene éxito.

Asistencia visual para asistencia de cableado

Se ha podido integrar en la herramienta de una función de cableado visual asistida para ayudar al usuario a conectar todos los cables de forma fácil y sencilla al hardware objetivo.

- GUI guía le mostrará la organización pin (pin OUT) del chip de destino u objetivo.

- GUI le guiará durante todo el proceso de cableado entre Hardsploit conector y el objetivo a probar.

- GUI se encarga de controlar un conjunto de LED que se encienden y se apagan y asi facilita encontrar el Hardsploit Pin para conectarse al dispositivo de destino.

La parte de software del proyecto contribuirá a la realización de una auditoría de seguridad de extremo a extremo. Será compatible (integrado) con las herramientas existentes, como Metasploit. Vamos a ofrecer la integración con otra API en el futuro.

Este ambicioso proyecto pretende ofrecer una herramienta equivalentes a los de la compañía Qualys o Nessus (Vulnerability Scanner) o el mismo framework Metasploit, pero abordando el campo de la electrónica embebida.

Para poder referirnos al software de HardSploit, el cual podría ejecutar tareas de auditoría a un sistema extremo a extremo. De alguna forma pretende en convertirse en una herramienta imprescindible en temas relacionados al Internet de las Cosas.

A continuación se presentarán los videos promocionales de HardSploit hechos por Opale Security, quienes son los creadores de este fabuloso proyecto.

1.- Presentación - HardSploit.

2.- Jugando con la Memoria SPI.

3.- Jugando con buse electrónicos I2C y memorias I2C.

Bueno con esto último hemos finalizado este post, espero que haya sido de su agrado y entendimiento. Cabe mencionar que es necesario tener conocimiento técnico y electrónico para poder manipular este dispositivo HardSploit. Espero que puedan investigar sobre los temas que se han tratado en este post de forma muy corta. Bueno me despido de todos ustedes y será hasta una nueva próxima ocasión.

Infertility is not conceiving even after having unprotected intercourse for one year. Usually, females conceive in earlier months of the year they started trying for a baby. Approximately 85% of the females conceive in their first year and only 7% conceive in the second year of trying.

ResponderEliminarBest IVF Centre in Delhi

IVF Specialist in Delhi

best IVF clinic in Delhi

SSN FULLZ AVAILABLE

ResponderEliminarFresh & valid spammed USA SSN+Dob Leads with DL available in bulk.

>>1$ each SSN+DOB

>>3$ each with SSN+DOB+DL

>>5$ each for premium fullz (700+ credit score with replacement guarantee)

Prices are negotiable in bulk order

Serious buyer contact me no time wasters please

Bulk order will be preferable

CONTACT

Telegram > @leadsupplier

ICQ > 752822040

Email > leads.sellers1212@gmail.com

OTHER STUFF YOU CAN GET

SSN+DOB Fullz

CC's with CVV's (vbv & non-vbv)

USA Photo ID'S (Front & back)

All type of tutorials available

(Carding, spamming, hacking, scam page, Cash outs, dumps cash outs)

SQL Injector

Premium Accounts (Netflix, Pornhub, etc)

Paypal Logins

Bitcoin Cracker

SMTP Linux Root

DUMPS with pins track 1 and 2

WU & Bank transfers

Socks, rdp's, vpn

Php mailer

Server I.P's

HQ Emails with passwords

All types of tools & tutorials.. & much more

Looking for long term business

For trust full vendor, feel free to contact

CONTACT

Telegram > @leadsupplier

ICQ > 752822040

Email > leads.sellers1212@gmail.com